Warum der IKT-Minimalstandard für Cybersecurity entscheidend ist

Ein Betriebsstillstand infolge eines Cyberangriffs kann schnell teuer werden: Laut einer aktuellen Studie von Splunk kostet jede Minute Ausfallzeit im Schnitt 9000 US-Dollar – womit sich der Schaden pro Stunde bereits auf mehr als eine halbe Million Dollar summiert. Unternehmen können dadurch rasch in ihrer Existenz bedroht werden. Besonders kritisch sind Ausfälle von essenzieller Infrastruktur, wie in der Energieversorgungskette.

In der Schweiz sind Stromproduzenten, Netzbetreiber und Stromdienstleister mit der neuen Stromversorgungsverordnung (StromVV) seit 1. Juli 2024 daher verpflichtet, den IKT-Minimalstandard (Informations- und Kommunikationstechnologie) in der Cyber-Sicherheit zu erfüllen.

Dieser Artikel beleuchtet notwendigen Schritte, um den IKT-Minimalstandard systematisch zu erreichen – und zeigt auf, wie die GRC-Suite ADOGRC bei der Umsetzung der Richtlinien unterstützt und die Cyber-Resilienz stärkt.

Grundlagen zur Umsetzung des IKT-Minimalstandards

Die IKT-Sicherheitsstrategie eines Unternehmens muss darauf abzielen, die für die Geschäftsprozesse wesentlichen kritischen IKT-Ressourcen zu schützen.

Die IKT-Sicherheit und die damit verbundenen Maßnahmen werden häufig aus funktionaler Sicht betrachtet. Bevor jedoch eine praktische Umsetzung erfolgen kann, müssen klare organisatorische Regeln, Prozesse, Metriken und Strukturen definiert werden. Dabei sind folgende Fragen von Bedeutung:

- Was wird unternommen?

- Wie wird es durchgeführt?

- Wer ist dafür verantwortlich?

- Wie erfolgt die Messung der Maßnahmen?

Als Grundlage für die IKT-Sicherheit muss folglich zunächst eine umfassende Sicherheitsorganisation im Unternehmen etabliert werden, welche klare Aufgaben, Verantwortungen und Kompetenzen definiert.

Diese Grundlagen schaffen die Voraussetzungen für die Implementierung eines mehrschichtigen Ansatzes, der den koordinierten Einsatz verschiedener, mehrschichtiger Sicherheitsmaßnahmen («Defense-in-Depth») ermöglicht.

Tipp: Entdecken Sie unser praktisches Toolkit für die erfolgreiche Umsetzung des IKT-Minimalstandards. Laden Sie es jetzt hier herunter.

Der IKT-Minimalstandard orientiert sich am international anerkannten National Institute of Standards and Technology (NIST) Cybersecurity Framework (NIST CSF), das eine bewährte und skalierbare Methode zur Verwaltung und Bekämpfung von Cyberrisiken bereitstellt.

Die wichtigsten Komponenten des IKT-Minimalstandards

Die erfolgreiche Umsetzung des IKT-Minimalstandard erfordert systematische Schritte, die sich in fünf Hauptbereiche gliedern. Diese werden – basierend auf den Kriterien im Assessment-Tool des Bundesamts für wirtschaftliche Landesversorgung – genauer erläutert:

Identifizieren

Organisationen sollten ihre wichtigsten Assets und die damit verbundenen Risiken ganzheitlich erfassen und priorisieren, um ihre Cyber-Sicherheit gezielt zu steuern und Risiken effektiv zu managen. Eine klare Inventarisierung und Bewertung aller Systeme und Daten schafft die Basis für fundierte Entscheidungen und die Zuweisung von Verantwortlichkeiten. Durch strukturierte Governance– und Risikomanagement-Strategien werden die Grundlagen geschaffen für die Einhaltung gesetzlicher Vorgaben und den wirksamen Schutz vor Cyber- und Lieferkettenrisiken.

Schützen

Zum Schutz sensibler Daten und kritischer Infrastrukturen wird ein umfassendes Sicherheitskonzept umgesetzt, das technische und organisatorische Maßnahmen vereint. Identitätsmanagement und Zugriffskontrollen gewährleisten, dass nur autorisierte Personen Zugang zu Systemen und Daten haben. Regelmäßige Schulungen schärfen das Bewusstsein der Mitarbeitenden und Partner für sicherheitsrelevante Aufgaben. Klare Richtlinien und Schutztechnologien sichern die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen. Zudem sorgen geregelte Wartungs– und Reparaturarbeiten an IKT-Systemen dafür, dass diese stets zuverlässig und widerstandsfähig bleiben.

Detektieren

Die frühzeitige Identifikation von Cyber-Sicherheitsvorfällen ist von entscheidender Bedeutung, um potenzielle Schäden zu minimieren. Dazu ist eine kontinuierliche Überwachung der gesamten Technologieinfrastruktur notwendig, die es ermöglicht, Anomalien und sicherheitsrelevante Ereignisse schnell zu erkennen und deren Auswirkungen abzuschätzen. Regelmäßige Prüfungen der Systeme und Verfahren stellen sicher, dass sowohl die Entdeckung von Vorfällen als auch die Effektivität der bestehenden Sicherheitsmaßnahmen gewährleistet sind. Darüber hinaus werden klare Prozesse und Handlungsanweisungen zur Detektion von Cyber-Sicherheitsvorfällen ständig gepflegt und getestet, um eine schnelle Reaktion und Minimierung von Risiken sicherzustellen.

Reagieren

Im Falle eines Sicherheitsvorfalls ist eine rasche und koordinierte Reaktion unerlässlich, um dessen Ausbreitung zu verhindern und die Auswirkungen zu minimieren. Die Reaktionsplanung stellt sicher, dass alle erforderlichen Prozesse und Verfahren vorhanden sind, um umgehend auf Cybervorfälle zu reagieren. Maßnahmen müssen in Abstimmung mit internen und externen Akteuren erfolgen, sodass beispielsweise im Bedarfsfall die Strafverfolgungsbehörden eingebunden werden können. Neben der Ergreifung von Maßnahmen zur Eindämmung und Abschwächung der Auswirkungen sowie zur Beseitigung von Vorfällen, ist auch deren Analyse essenziell. Die Auswirkungen müssen bekannt und verstanden sein, und es müssen forensische Analysen durchgeführt werden. Dadurch können kontinuierliche Verbesserungen umgesetzt werden, um die Reaktionsfähigkeit der Organisation stetig zu erhöhen.

Wiederherstellen

Nach einem Vorfall ist es entscheidend, die betroffenen Systeme und Daten schnell wiederherzustellen, um den Normalbetrieb zügig fortsetzen zu können. Wiederherstellungspläne werden hierbei sorgfältig umgesetzt – und aufrechterhalten: Erkenntnisse aus früheren Vorfällen fließen kontinuierlich in die Wiederherstellungsstrategie ein, wobei auch Augenmerk auf eine positive öffentliche Wahrnehmung gelegt wird, um Vertrauen zurückzugewinnen und die Reputation wiederherzustellen. Die Koordination der Wiederherstellungsaktivitäten erfolgt eng mit internen und externen Partnern, einschließlich des Führungs- und Managementteams, um Transparenz und effektive Kommunikation sicherzustellen.

GRC-Software: Ein effektives Tool zur Verwaltung des IKT-Minimalstandards

Die Integration von Cybersicherheits-Frameworks mit spezialisierten Governance, Risk and Compliance –Tools (GRC-Tools) spielt eine zentrale Rolle dabei, die Fähigkeit eines Unternehmens zur Risikosteuerung zu verbessern und gesetzliche Vorgaben effizient umzusetzen.

Durch den Einsatz moderner GRC-Lösungen werden viele Prozesse dieser Rahmenwerke vereinfacht und automatisiert, was die Effektivität der Cybersicherheitsmaßnahmen steigert und die Wahrscheinlichkeit von Fehlern reduziert. Sie bieten eine zentrale Plattform zur Überwachung sämtlicher Aktivitäten und bringen insbesondere folgende Vorteile mit sich:

- Transparenz, Konsistenz und Genauigkeit: Die systematische Erfassung und Verarbeitung von Informationen helfen, Fehler zu minimieren und die Qualität von Reports und anderen Inhalten zu gewährleisten.

- Automatisierte Workflows und Benachrichtigungen: GRC-Tools überwachen Risikoportfolios sowie Kontroll- und Massnahmenkataloge und informieren über neue, spezifische Aufgaben.

- Einbindung relevanter Stakeholder: Durch die aktive Beteiligung aller Stakeholder stellen Unternehmen sicher, dass verschiedene Perspektiven in Entscheidungen einfließen. So entstehen eine Compliance-Kultur und ein gestärktes Risikobewusstsein im gesamten Unternehmen.

Funktionen in ADOGRC zur Umsetzung des IKT-Minimalstandards

Unsere GRC-Suite ADOGRC unterstützt das NIST Cybersecurity Framework (CSF) 2.0 vollumfänglich und damit ebenso die Umsetzung des IKT-Minimalstandards – und bietet somit einen umfassenden Ansatz zur Verwaltung von Cybersecurity-Risiken.

ADOGRC optimiert das Management des Risikoportfolios und die Durchführung von Kontrollen. Durch die Verknüpfung von Cybersecurity-Risiken mit Assets erhalten Organisationen wertvolle Einblicke, die eine fundierte Entscheidungsfindung ermöglichen. Vorkonfigurierte Workflows und automatisierte Prozesse sorgen darüber hinaus für eine reibungslose Aufgabenverteilung im Betrieb.

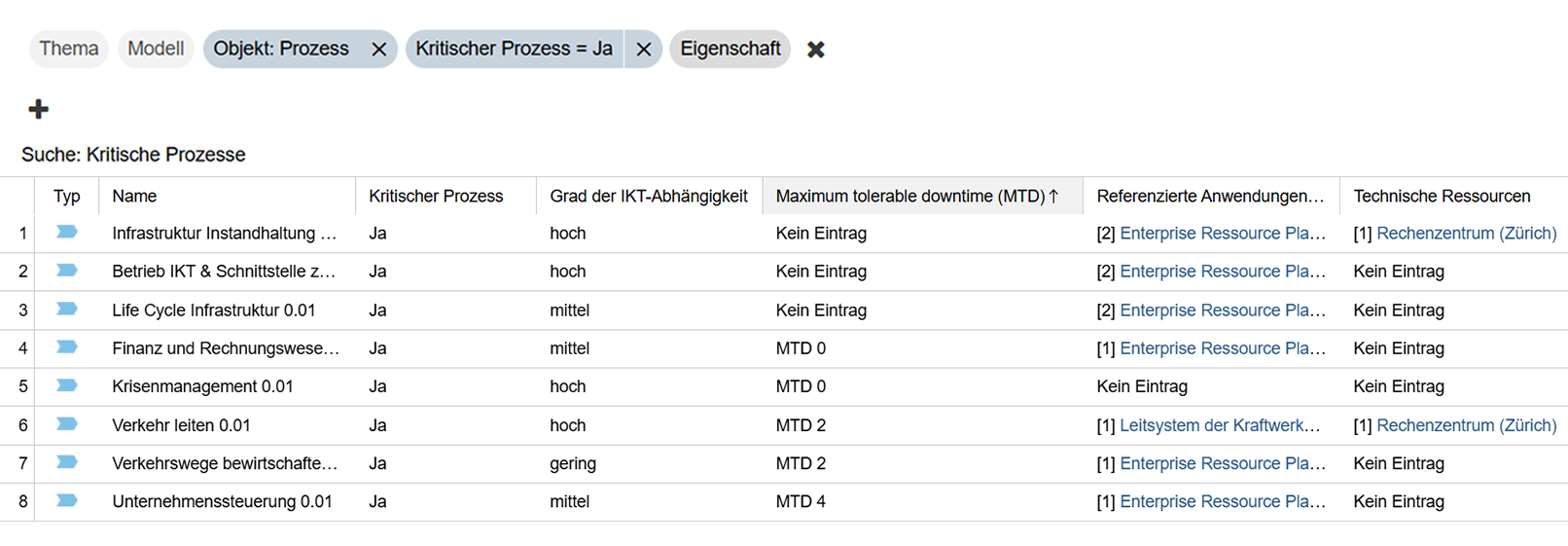

Beispiel-Szenario 1: Eine exemplarische Business Impact Analyse in ADOGRC. Sie bietet Antworten auf zentrale Fragen wie: Welche Prozesse sind geschäftskritisch? Was sind die nötigen IKT-Ressourcen und wie stark sind die geschäftskritischen Prozesse von den IKT-Ressourcen abhängig? Was sind die Auswirkungen von Unterbrechungen und ab welchen Ausfallzeiten wird es kritisch?

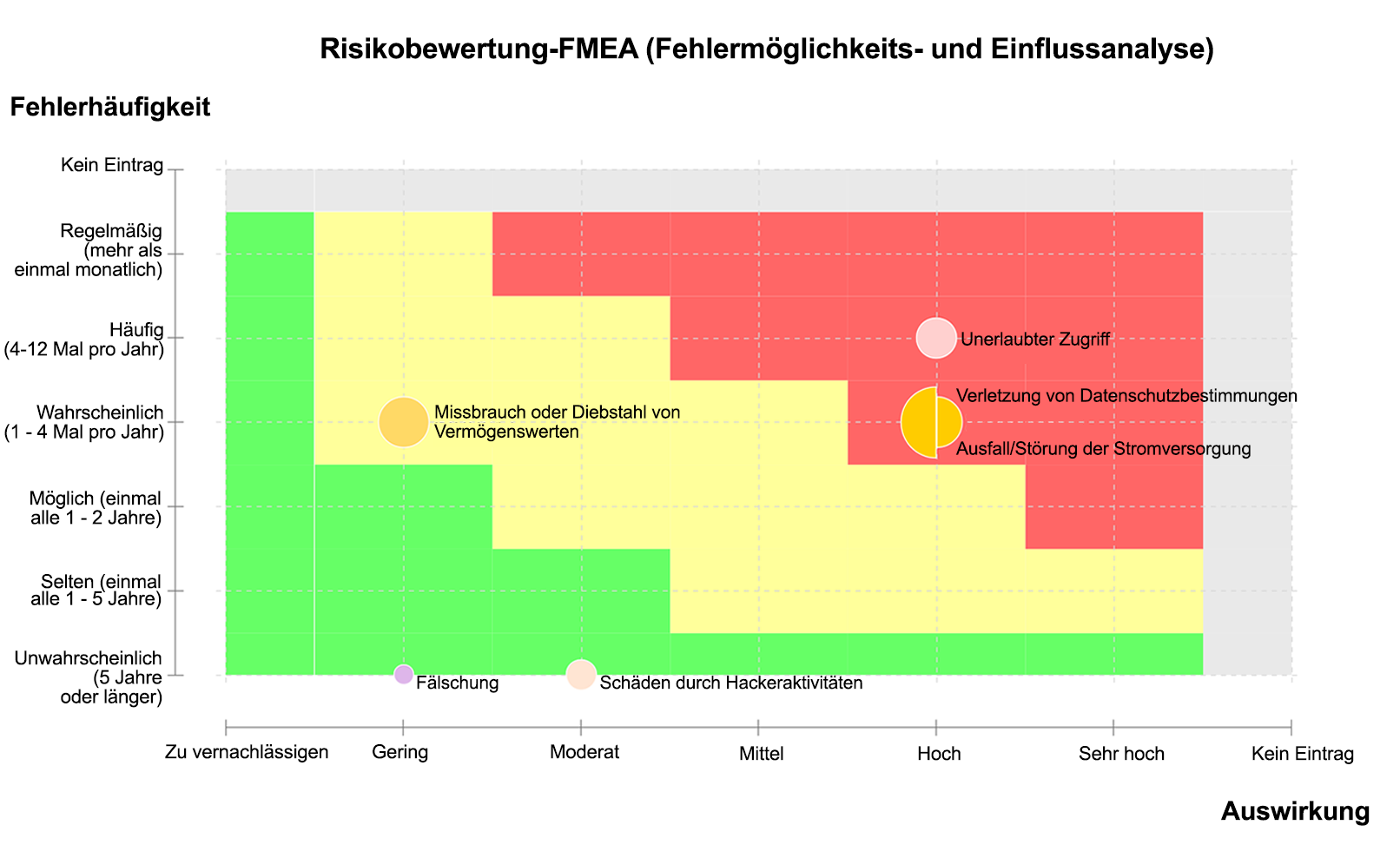

Beispiel-Szenario 2: Eine beispielhafte FMEA (Failure Mode and Effects Analysis) in ADOGRC. Die bewerteten Cyberrisiken werden hinsichtlich ihrer Fehlerhäufigkeit, Auswirkungen und Entdeckbarkeit analysiert, wodurch zentrale Handlungsfelder zur Risikomitigation und Verbesserung der Sicherheitsstrategie aufgezeigt werden.

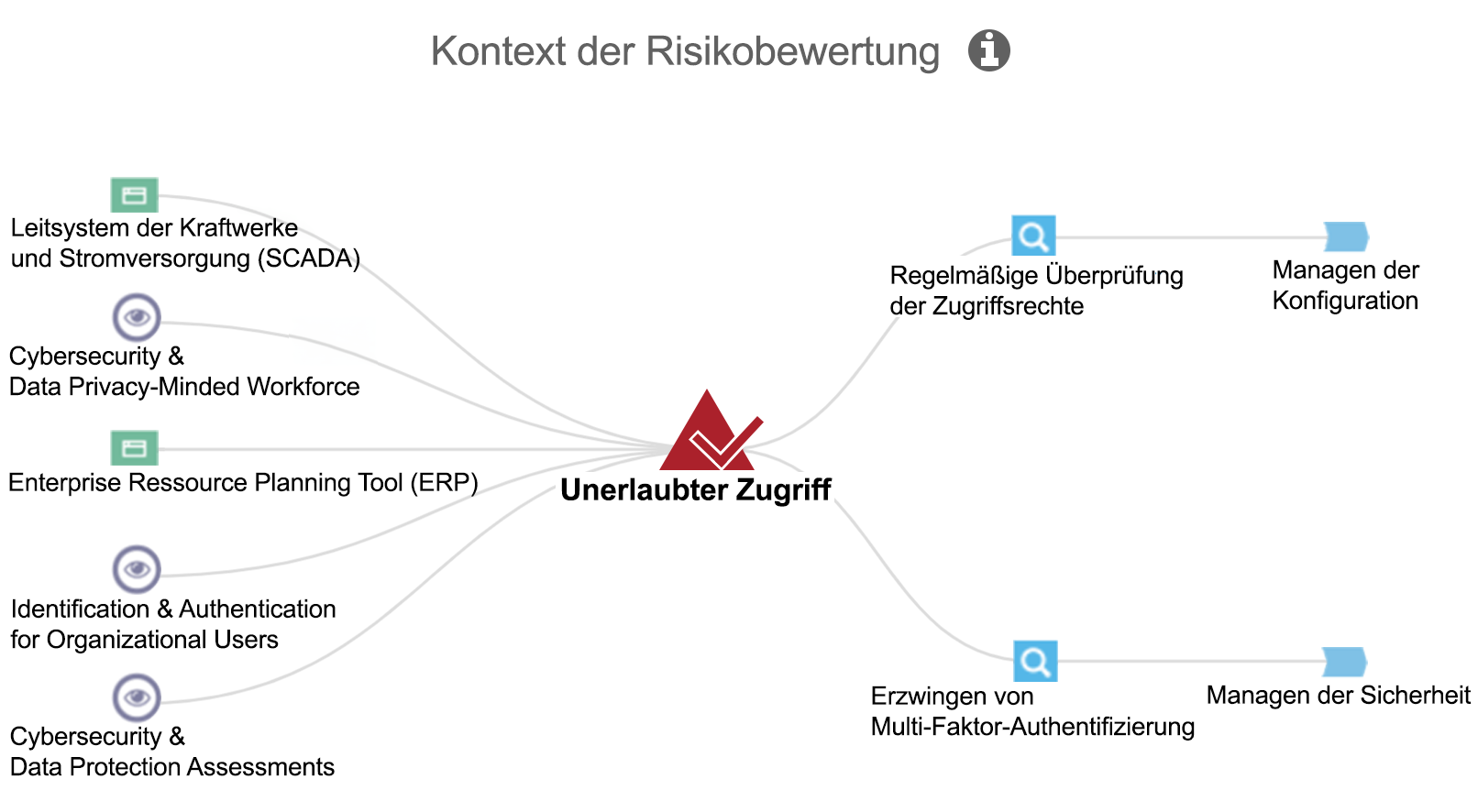

Beispiel-Szenario 3: Informationsverbund eines Risikos. Gezeigt wird der Kontext eines Risikos, am Beispiel des Risikos “unberechtigter Zugriff”. Die Darstellung bietet einen umfassenden Überblick über das Cyberrisiko und die damit verbundenen IKT-Betriebsmittel. Welche Kontrollen mitigieren dieses Risiko und in welchen Prozessen sind sie implementiert?

Fazit: Die Zukunft des Cyberrisikomanagements mit IKT-Minimalstandard und GRC-Software

Unternehmen sehen sich zunehmend mit Cyberrisiken konfrontiert, die besonders in kritischen Infrastrukturen gravierende Folgen haben können. Die Einhaltung des IKT-Minimalstandards, wie es beispielsweise in der Schweiz für Stromanbieter verpflichtend ist, ist daher unerlässlich. Angesichts der zunehmenden Bedrohungslage könnte dieser Standard auch in weiteren Branchen Einzug halten.

Die GRC-Suite ADOGRC bietet hierfür eine umfassende Lösung, um Unternehmen bei der effektiven Umsetzung dieser Vorgaben zu unterstützen. Mit automatisierten Workflows, Echtzeit-Analysen und einer zentralen Plattform zur Verwaltung von Cyberrisiken hilft ADOGRC, Sicherheitsmaßnahmen effizient zu koordinieren und die Resilienz zu stärken.

Sie sind daran interessiert, die IKT-Minimalstandards mit Hilfe von ADOGRC umzusetzen? Oder möchten Sie mehr darüber erfahren, wie ADOGRC Ihre Cyberresilienz verbessern kann? Kontaktieren Sie uns gerne hier bei Fragen oder für einen persönlichen Austausch.