Einleitung

Als Teil der Finanzindustrie stehen Banken immer wieder neuen Herausforderungen gegenüber. Das jüngste Rundschreiben der Finma 2023/1 „Operationelle Risiken und Resilienz – Banken“ verlangt von den Schweizer Banken die Umsetzung neuer Massnahmen bis zum 1. Januar 2024. Dazu gehören unter anderem die Identifikation der kritischen Funktionen, die Definition von Unterbrechungstoleranzen und die Erstellung eines ersten Berichts zuhanden der Geschäftsleitung und des obersten Leitungsorgans. Da die neuen Anforderungen nahezu alle Bereiche einer Bank betreffen, kann deren Umsetzung sehr zeit- und ressourcenintensiv sein, insbesondere wenn die fachliche und IT-technische Umsetzung nicht Hand-in-Hand-gehen.

Unser neuester Blogbeitrag bietet Ihnen einen praxisnahen Leitfaden, um die Anforderungen des Rundschreibens mit der Unterstützung der führenden Lösungen für IT-gestütztes Management schnell und effizient umsetzen – mit ADONIS Geschäftsprozessmanagement, ADOIT IT-Architekturmanagement und ADOGRC Governance, Risk und Compliance Management. Erfahren Sie mehr darüber, wie Sie Ihre Bank mit den richtigen Tools und Vorgehensweisen fit und compliant machen.

Grundlegendes zum Finma-Rundschreiben „operationelle Risiken“

Das aktuellste Schreiben der Finma unterstreicht vor allem die Wichtigkeit von operationeller Resilienz für Institute. Der Begriff bezieht sich auf die Fähigkeit eines Finanzinstituts, seine kritischen Funktionen bei Unterbrechungen innerhalb der Unterbrechungstoleranz wiederherzustellen. Damit Organisationen widerstandsfähiger gegenüber Unterbrechungen werden, ist ein robustes Management der operationellen Risiken und des Business Continuity Managements erforderlich.

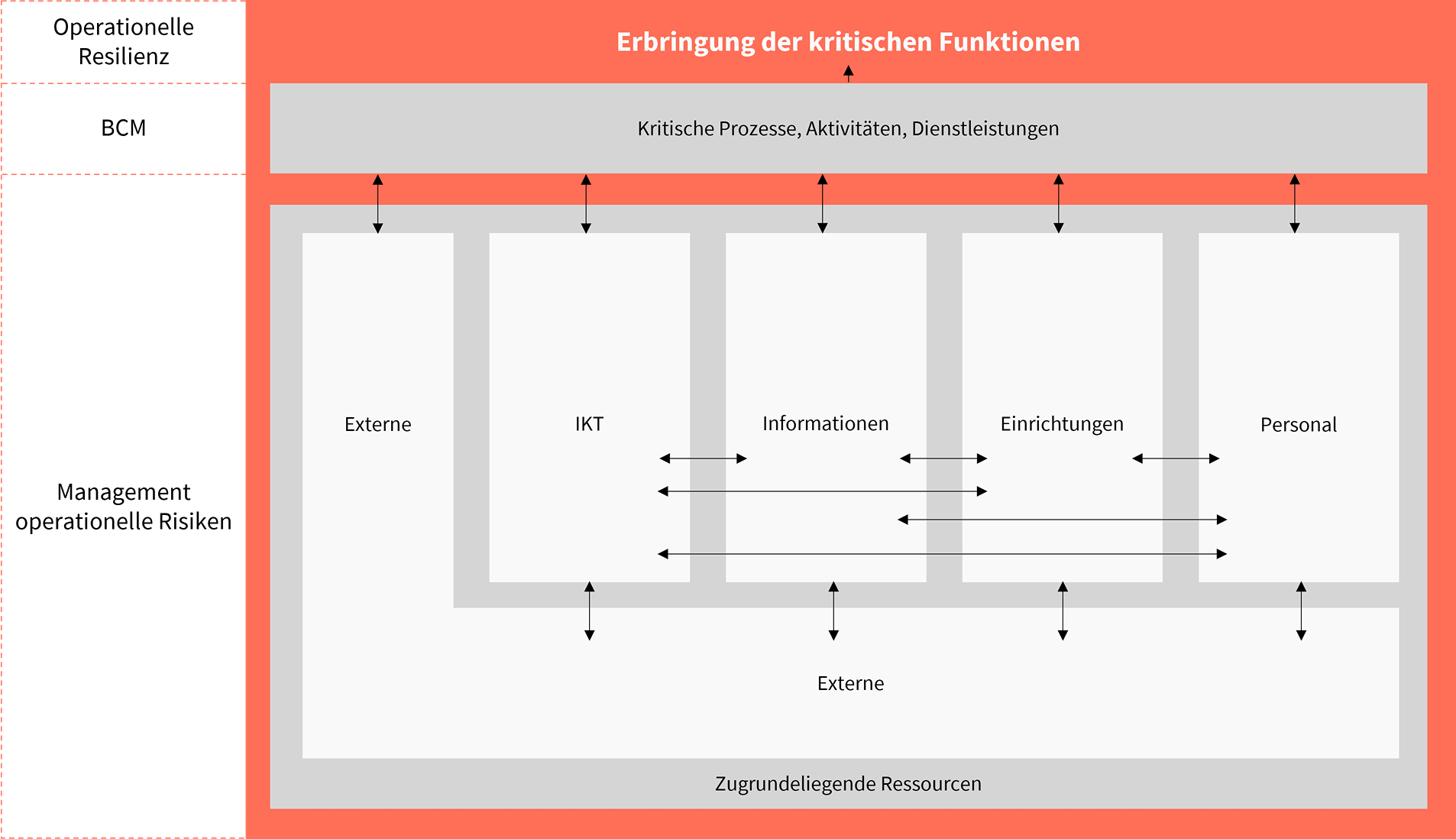

Um kritische Funktionen erfolgreich erbringen zu können, benötigt eine Organisation bestimmte Prozesse, Aktivitäten und Dienstleistungen (vgl. Grafik 1). Die Grafik zeigt ebenso die zugrundeliegenden Ressourcen sowie die Abhängigkeiten und Verbindungen zwischen diesen Komponenten. Hierzu gehören externe Faktoren wie Service Provider, Cloud-Anbieter, Zentralbanken, Clearinghäuser und andere Banken, aber auch interne Ressourcen wie IT-Anwendungen, IT-Infrastruktur, Daten, Einrichtungen und Personal.

Es ist wichtig, die Verbindungen und Abhängigkeiten zwischen diesen Ressourcen zu verstehen, um die Auswirkungen von Unterbrechungen zu minimieren. So können frühzeitig geeignete Massnahmen ergriffen werden, um auch bei Unterbrechungen weiterhin kritische Funktionen erbringen zu können. Die operationelle Resilienz eines Instituts hängt daher eng mit der Identifizierung und Überwachung dieser Ressourcen und Verbindungen zusammen.

Komponenten für die Erbringung kritischer Funktionen (FINMA-RS 23/1 „Operationelle Risiken und Resilienz – Banken“)

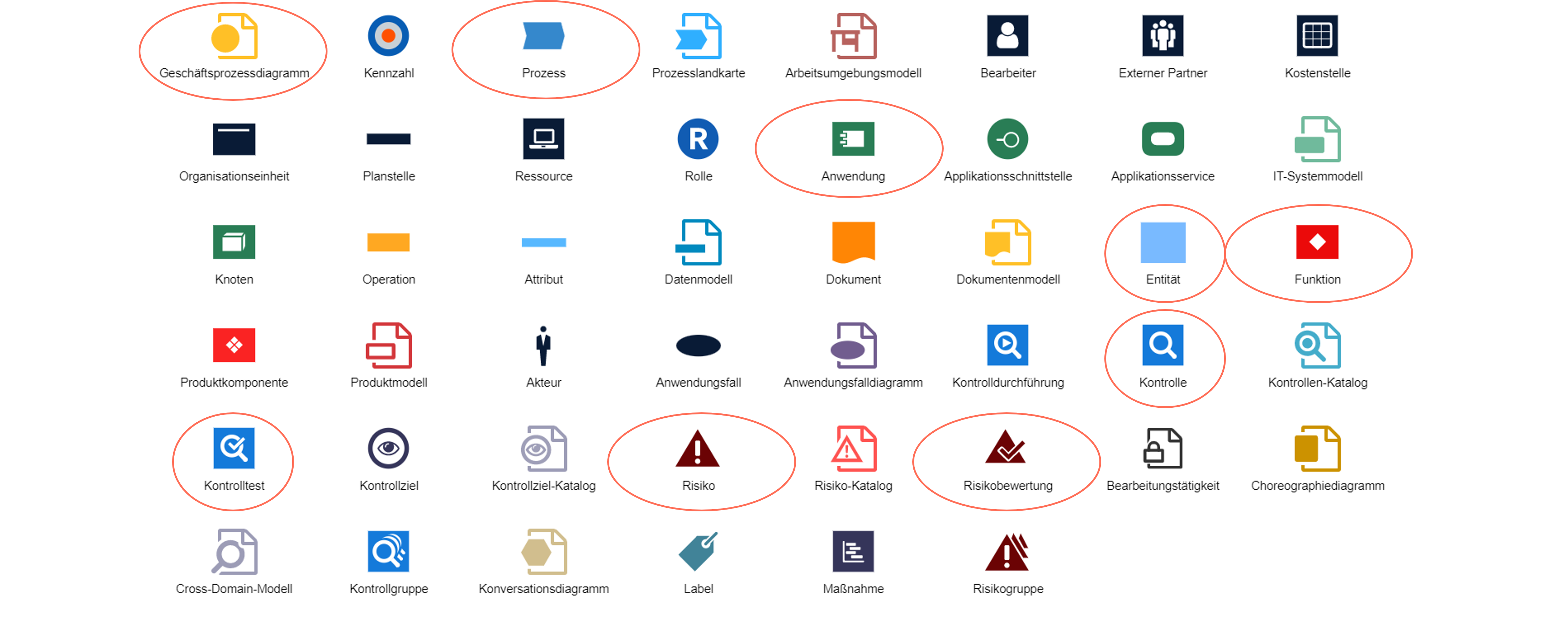

Eine effektive Umsetzung der Anforderungen des Finma-Rundschreibens basiert immer auf einem einheitlichen Verständnis der vorhandenen, notwendigen „Bausteine“ der Bank – wie Prozessen, Anwendungen, Risiken, Kontrollen, u.v.m. Eine auditkonforme, datenbankbasierte und versionierte Katalogisierung aller notwendigen Elemente sowie deren Zusammenhänge und Metadaten muss im ersten Schritt erfolgen. Dies kann bspw. out-of-the-box mit der Software-Lösung ADONIS Geschäftsprozessmanagement oder den Schwesterprodukten ADOIT für IT-Management und ADOGRC für Governance, Risk und Compliance geschehen. In den folgenden Abschnitten geben wir Ihnen konkrete Beispiele, wie Sie diese Umsetzung am besten durchführen.

Bausteine für die Umsetzung der Anforderungen aus dem Finma-Rundschreiben „operationelle Risiken“

Kritische Funktionen

Neue Anforderungen aus dem Finma-Rundschreiben:

- Identifikation und Dokumentation kritischer Funktionen und deren Unterbrechungstoleranzen

- Jährliche Überprüfung der kritischen Funktionen und laufende Genehmigung durch Oberleitungsorgane

- Aufzeigen von Verbindungen und Abhängigkeiten zwischen den benötigten kritischen Prozessen und deren Ressourcen

- Jährliche Berichterstattung an das Oberleitungsorgan und die Geschäftsleitung

Best Practices zur Umsetzung:

Mit der Finma-Konfiguration der BOC Group erhalten Sie in den Software-Produkten ein neues Datenobjekt „Funktion“, welches alle notwendigen Datenfelder wie Unterbrechungstoleranzen und Kritikalitätskennzeichnung enthält. Um sicherzustellen, dass die kritischen Funktionen und ihre Unterbrechungstoleranzen jährlich überprüft werden, ist das Objekt „Funktion“ einem revisionssicheren Workflow unterworfen. Sie erhalten einmal jährlich automatisch eine E-Mail-Benachrichtigung, wenn eine Überprüfung ansteht. Jede Freigabe unterliegt dabei zumindest dem 4-Augen-Prinzip und wird automatisch historisiert.

Durch die Nutzung der Insights (mehr dazu im nächsten Abschnitt) können Sie alle Verbindungen und Abhängigkeiten zwischen den benötigten kritischen Prozessen und Ressourcen anzeigen lassen. Zudem ermöglicht Ihnen die Plattform die Erstellung von Analysen und Excel-Exports, die für die jährliche Berichterstattung an das Oberleitungsorgan und die Geschäftsleitung genutzt werden können.

Business Continuity Management und kritische Prozesse

Neue Anforderungen aus dem Finma-Rundschreiben:

- Identifikation und Dokumentation kritischer Prozesse im Zuge der Business Impact Analyse (BIA)

- Definition von Recovery Time Objectives (RTO) und Recovery Point Objectives (RPO)

- Erstellung eines Business-Continuity-Planes (BCP) und Disaster-Recovery-Planes (DRP)

- Aufzeigen von Verbindungen und Abhängigkeiten zu Ressourcen und kritischen Funktionen

Best Practices zur Umsetzung:

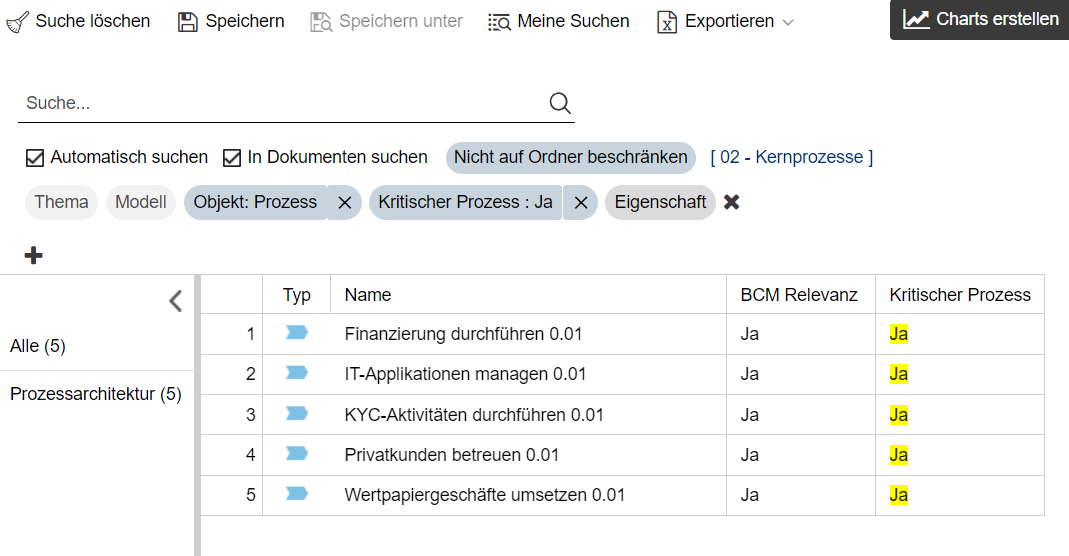

Kritische Prozesse identifizieren und markieren Sie am besten im Rahmen einer Durchsicht des Prozessportfolios unter Nutzung der Business Impact Analyse. Alle kritischen Prozesse werden in diesem Schritt markiert. Hierzu steht in der Finma-Konfiguration ein eigenes Datenfeld zur Verfügung. Auf diese Weise können alle kritischen Prozesse über die Filterfunktion jederzeit leicht gefunden und direkt für weitere Analysen genutzt werden. Wir empfehlen, das Attribut „Kritischer Prozess“ als Pflichtfeld zu definieren, um eine irrtümliche Freigabe eines Prozesses ohne Kontrolle auf Kritikalität zu vermeiden.

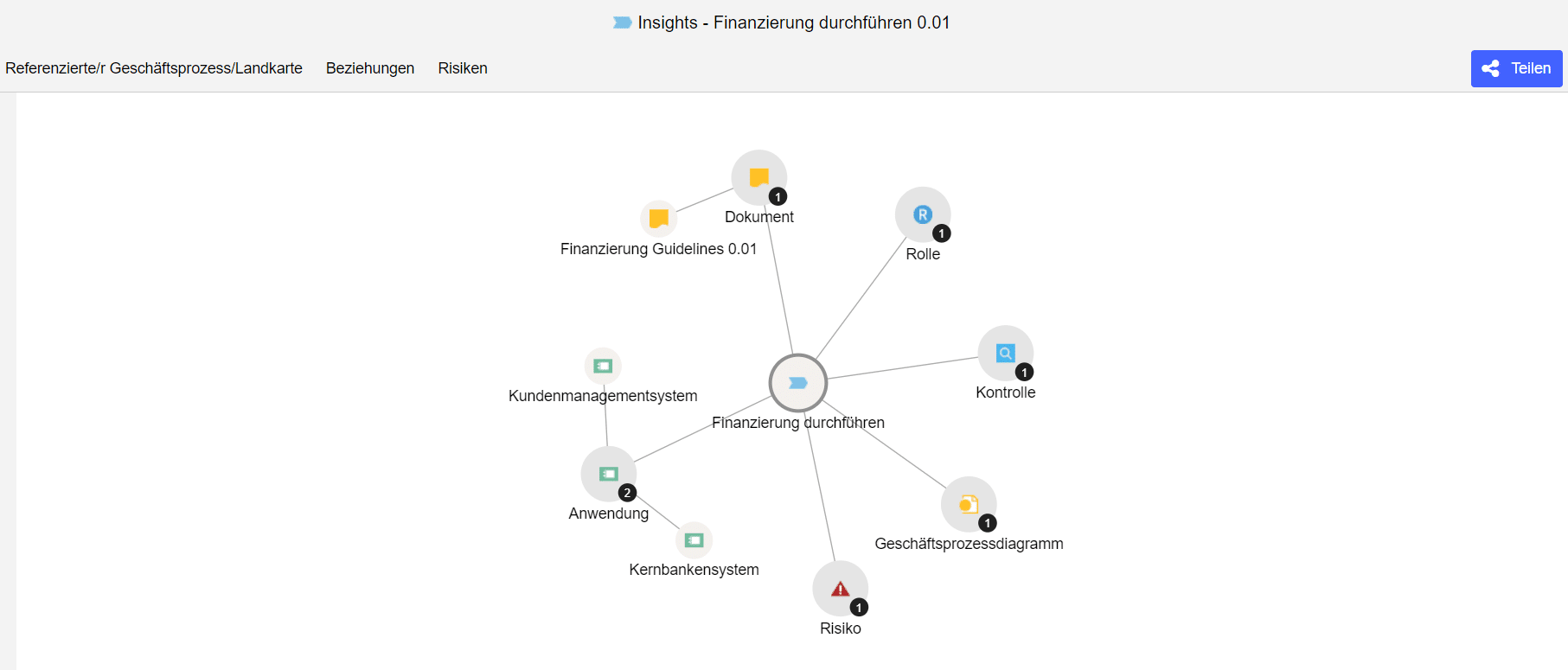

Nutzung der Filterfunktion als Grundlage für weitere Analysen

Kritische Prozesse sollten jährlich auf ihre Aktualität hin kontrolliert werden. Dies geschieht über den revisionssicheren Freigabeworkflow. Mit diesem erhalten Sie automatische Erinnerungen als Email, wenn eine Freigabe ansteht. Jede Freigabe wird historisiert und unterliegt dem 4-Augenprinzip. Zur Definition von Recovery Time Objectives (RTO) und Recovery Point Objectives (RPO) sind ebenfalls zwei neue Datenfelder verfügbar. Die Ausprägungen können kundenspezifisch weiter adaptiert werden. Zur Reduzierung des Datenpflegeaufwands empfehlen wir zudem die Nutzung der Synchronisationsfunktion. Hierbei können alle Datenfelder auf Ebene der Geschäftsprozessmodelle (Ablaufdiagramme) gepflegt und automatisch in anderen Ebenen (bspw. Prozesslandkarten) übernommen werden. Die Insights – mehrdimensionale, grafische Auswertungen – bieten wiederum eine ganzheitliche Sicht auf Abhängigkeiten zu Ressourcen und kritischen Funktionen.

Aufzeigen der Abhängigkeiten im Insight des Prozessobjekts

Informations- und Kommunikationstechnologie (IKT)

Neue Anforderungen aus dem Finma-Rundschreiben:

- Identifikation und Dokumentation kritischer Anwendungen und deren Unterbrechungstoleranzen

- Definition von Recovery Time Objectives (RTO) und Recovery Point Objectives (RPO)

- Aufzeigen von Verbindungen und Abhängigkeiten zu kritischen Prozessen und Ressourcen

Best Practices zur Umsetzung:

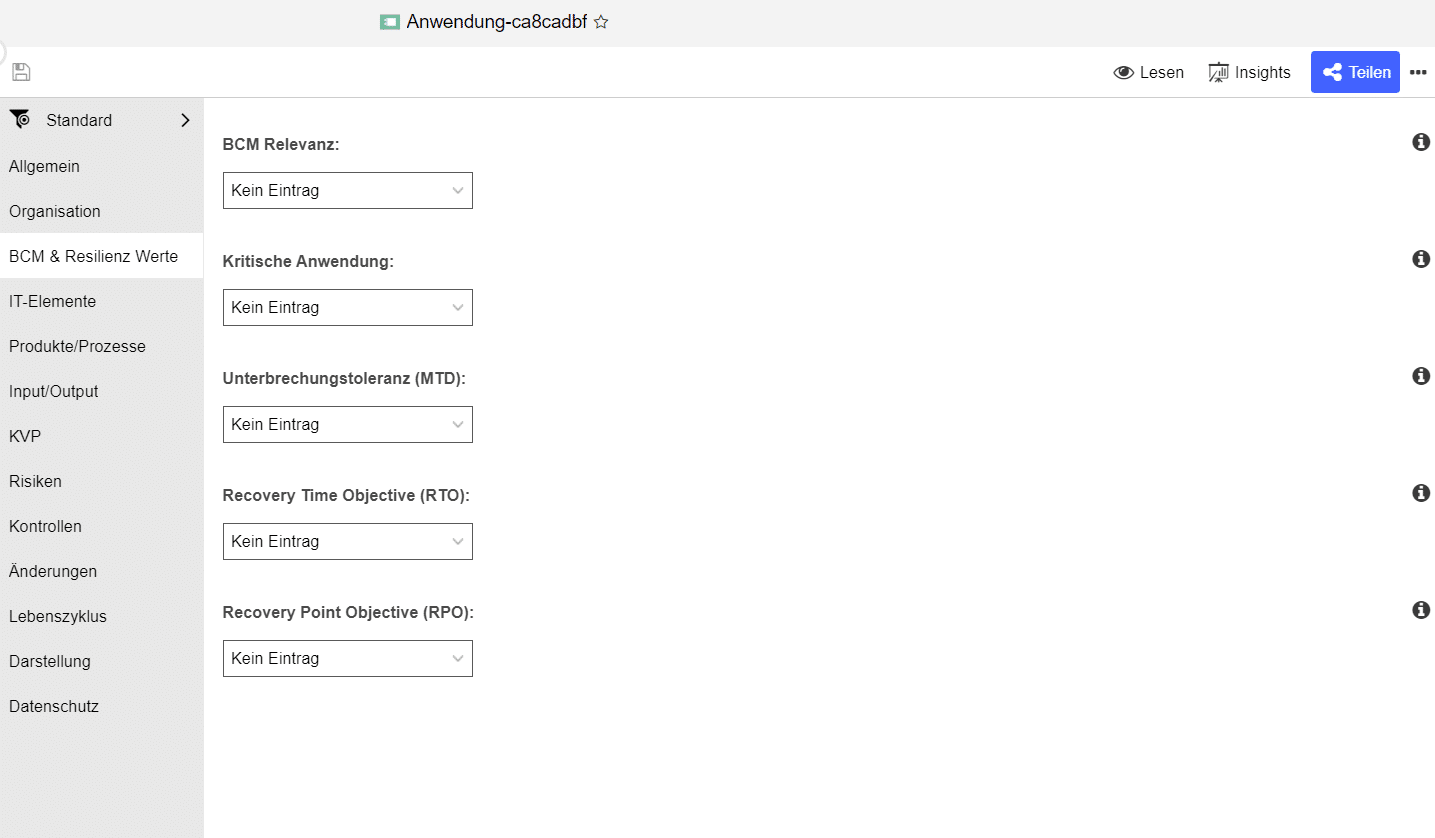

Bezüglich der Identifikation und Dokumentation kritischer Anwendungen sind in der Finma-Konfiguration bereits alle notwendigen Datenfelder vorhanden. So können die Anwendungen hinsichtlich ihrer BCM-Relevanz, Kritikalität und Unterbrechungstoleranzen klassifiziert werden.

Ein wichtiger Aspekt bei der Absicherung kritischer Anwendungen sind wiederum die Recovery Time Objectives (RTO) und Recovery Point Objectives (RPO), die in separaten Datenfeldern hinterlegt werden können, wobei individuelle vordefinierte Ausprägungen für die jeweiligen Anforderungen festgelegt werden können. Damit wird sichergestellt, dass die Wiederherstellungsziele klar definiert sind und im Notfall effektive Massnahmen ergriffen werden können, um den Geschäftsbetrieb schnellstmöglich wieder aufzunehmen und Datenverluste zu minimieren.

Neben den konkreten Eigenschaften einer Anwendung ist es auch entscheidend, ihre Verbindungen und Abhängigkeiten zu anderen Ressourcen und Prozessen zu verstehen. Zu diesem Zweck verfügen die Anwendungsobjekte ebenfalls über ein eigenes Insight. Das Insight bietet auch hier einen detaillierten Überblick über alle Vernetzungen, die eine Anwendung zu anderen internen oder externen Ressourcen und Prozessen hat.

Relevante Datenfelder im Objekt „Anwendung“ zur Einhaltung der Anforderungen aus dem Finma-Rundschreiben

Kritische Daten

Neue Anforderungen aus dem Finma-Rundschreiben:

- Identifikation und Dokumentation kritischer Daten

- Beurteilung nach Vertraulichkeit, Integrität und Verfügbarkeit

- Definition eindeutiger Datenverantwortlichkeiten

- Beschränkung des Zugriffs auf kritische Daten

Best Practices zur Umsetzung:

Auch für die Dokumentation kritischer Daten wird ein eigenes Datenbank-Objekt angeboten, um Daten hinsichtlich ihrer Kritikalität kennzeichnen und beurteilen zu können. Im Zuge der Beurteilung können die Daten hinsichtlich Vertraulichkeit, Integrität und Verfügbarkeit eingestuft und weitere Informationen hinterlegt werden.

Die Möglichkeit der Zuweisung eindeutiger Datenverantwortlichkeiten ist ebenfalls gegeben, um sicherzustellen, dass die Daten von den richtigen Personen verwaltet werden. Dies ist besonders wichtig, wenn es um den Schutz personenbezogener Daten oder anderer vertraulicher Informationen geht. Für den Fall, dass es mehrere Datenverantwortlichkeiten gibt, können mehrfache Verlinkungen vorgenommen werden. So können Sie neben mehreren Benutzern und Benutzerinnen auch Rollen direkt verknüpfen.

Damit der Zugriff auf kritische Daten nur auf autorisierte Benutzer:innen beschränkt ist, kann ein individuelles Berechtigungskonzept eingerichtet werden. Im Zuge dessen werden jedem Benutzer und jeder Benutzerin spezifische Zugriffsrechte zugewiesen. Dadurch wird das Risiko von unberechtigten Zugriffen minimiert und die Sicherheit kritischer Daten gewährleistet.

Operationelle Risiken (inkl. Cyber-Risiken)

Neue Anforderungen aus dem Finma-Rundschreiben:

- Dokumentation von inhärenten Risiken und residualen Risiken

- Bewertung der inhärenten und residualen Risiken

- Dokumentation der Akzeptanz der residualen Risiken

- Jährliche Genehmigung der Risikotoleranzen

- Regelmässige Beurteilung der Effektivität der Schlüsselkontrollen

Best Practices zur Umsetzung:

Die Finanzmarktaufsicht sieht vor, dass zukünftig sowohl inhärente als auch residuale Risiken einer Risikobewertung unterzogen werden. Um dieser Anforderung vollumfänglich gerecht zu werden, verfügt die BOC Group Finma-Konfiguration über einen eigenen Bereich, der eine übersichtliche und strukturierte Dokumentation der inhärenten und residualen Risiken sowie deren Bewertung ermöglicht. Jährlich sind Risikobewertungen vorzunehmen und Risikotoleranzen zu genehmigen.

Die residuale Bewertung ergibt sich aus den Erkenntnissen der hinterlegten Kontrollen (ersichtlich im Insight). Anhand dessen, wie diese Kontrollen wirken, kann beurteilt werden, welches Restrisiko bestehen bleibt und ob dieses akzeptiert werden kann. Zur Begrenzung der als wesentlich beurteilten, inhärenten Risiken können direkt risikospezifische, ergänzende oder verschärfende Massnahmen hinterlegt werden. Die Eingabe von Erläuterungen zur Bewertung ist ebenfalls in einem dafür vorgesehenen Datenfeld möglich.

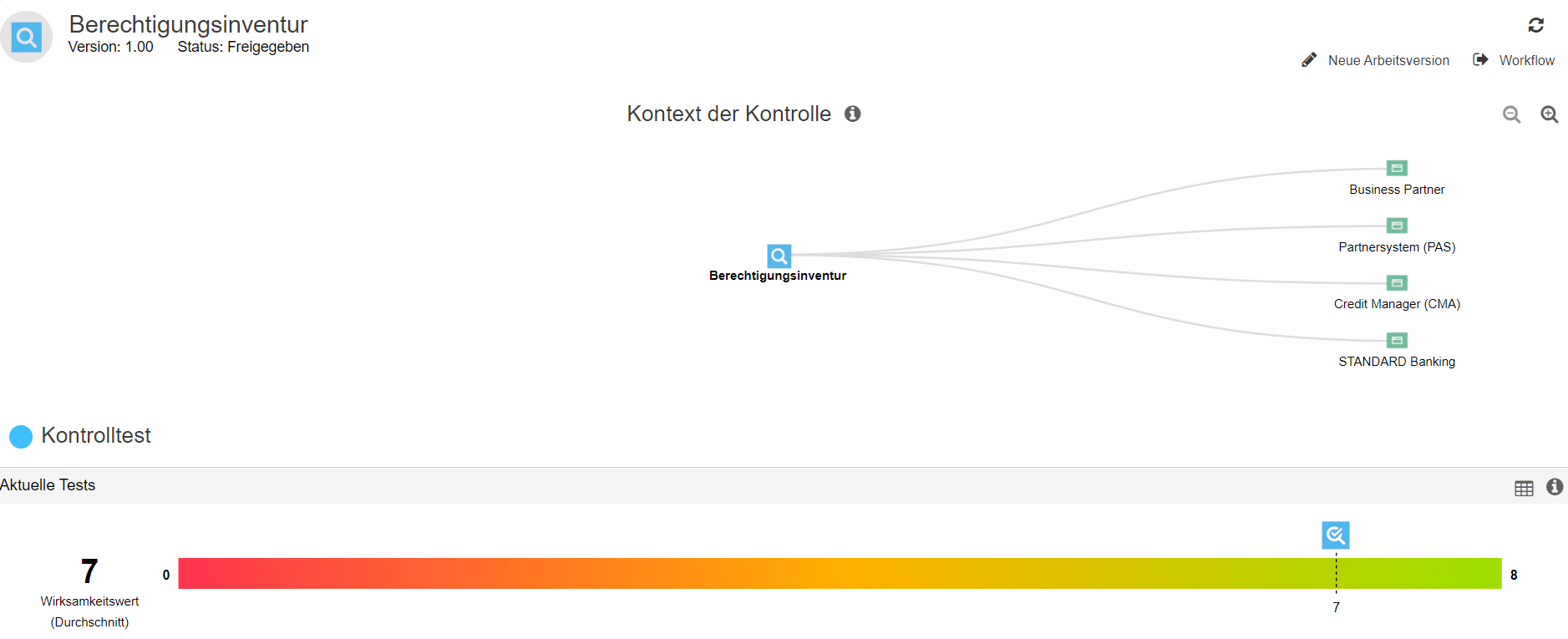

Für die Bewertung der bestehenden Kontroll- und Minderungsmassnahmen ist es erforderlich, regelmässige Überprüfungen der Wirksamkeit der Schlüsselkontrollen durch eine unabhängige Kontrollinstanz durchführen zu lassen und zu dokumentieren (Design Effectiveness und Operating Effectiveness Testing). Als Schlüsselkontrollen gelten dabei diejenigen Massnahmen, die dazu dienen, die als wesentlich erachteten inhärenten Risiken zu minimieren. Dafür empfehlen wir das Objekt des Kontrolltests heranzuziehen, welches ebenfalls einem revisionssicheren Workflow unterliegt.

Generell empfehlen wir für jeden kritischen Prozess eine umfassende Betrachtung des gesamten GRC-Lebenszyklus. Dies beinhaltet unter anderem eine detaillierte Analyse der hinterlegten Risiken, regelmässige Bewertungen und eine kontinuierliche Überprüfung der Effektivität der implementierten Kontrollen.

Insight einer Schlüsselkontrolle inkl. Kontrolltest zur Prüfung auf Wirksamkeit

Zusammenfassung

Das Finma-Rundschreiben „operationelle Risiken“ stellt eine anspruchsvolle Aufgabe dar, bietet jedoch gleichzeitig eine Chance für den Bankenplatz. Es fördert die interdisziplinäre Zusammenarbeit, eine umfassendere Risikobetrachtung, die Berücksichtigung technologischer Entwicklungen und eine zukunftsgerichtete Denkweise. Um die Anforderungen des Rundschreibens zu erfüllen, nutzen Sie am besten die führenden Lösungen für IT-gestütztes Management – ADONIS, ADOIT und ADOGRC. Diese Lösungen ermöglichen eine problemlose Umsetzung der Anforderungen bezüglich operationeller Risiken und operationelle Resilienz bis zum 1. Januar 2024.